Bovine Spongiforme Informationspolitik

Auf allen Kanälen wurde gestern verbreitet: Wie dem BSI bekannt wurde, gelang es Hackern, sechzehn Millionen Emailadressen mit Passwort zu ergattern. Und nun solle bitte jeder schnell überprüfen, ob sein Passwort geklaut sei und das ginge auf www.sicherheitstest.bsi.de. Mich hat die Nachricht im Auto erreicht, via B5aktuell. Natürlich war ich neugierig. Sechzehn Millionen? Was ist das denn bitte für ein genialer Hack? Und was war wohl die Geschichte dahinter? Also, zuhause angekommen, nichts wie an den Rechner und die URL eingegeben. Ergebnis: Nix. Irgendwann ein Timeout. Uh-oh. Nochmal probiert. Selbe Wirkung. Sollte das BSI die Sache nur veranstaltet zu haben, um ihre eigenen Fähigkeiten zu testen? Zum Beispiel, eine ordentliche Distributed-Denial-Of-Service-Attacke zu überleben? In diesem Fall wäre der Test dramatisch in die Hose gegangen.

Auf allen Kanälen wurde gestern verbreitet: Wie dem BSI bekannt wurde, gelang es Hackern, sechzehn Millionen Emailadressen mit Passwort zu ergattern. Und nun solle bitte jeder schnell überprüfen, ob sein Passwort geklaut sei und das ginge auf www.sicherheitstest.bsi.de. Mich hat die Nachricht im Auto erreicht, via B5aktuell. Natürlich war ich neugierig. Sechzehn Millionen? Was ist das denn bitte für ein genialer Hack? Und was war wohl die Geschichte dahinter? Also, zuhause angekommen, nichts wie an den Rechner und die URL eingegeben. Ergebnis: Nix. Irgendwann ein Timeout. Uh-oh. Nochmal probiert. Selbe Wirkung. Sollte das BSI die Sache nur veranstaltet zu haben, um ihre eigenen Fähigkeiten zu testen? Zum Beispiel, eine ordentliche Distributed-Denial-Of-Service-Attacke zu überleben? In diesem Fall wäre der Test dramatisch in die Hose gegangen.

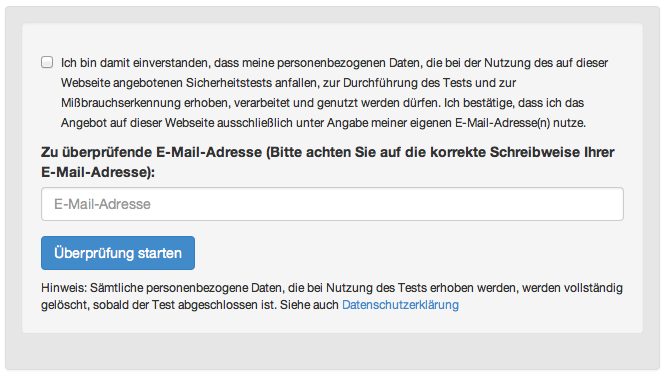

Heute hat der Ansturm wohl nachgelassen oder das BSI hat technisch nachgebessert, es kam jedenfalls etwas unter der URL. Beruhigt bin ich nicht. Bekanntlich versuche ich immer, mich direkt an der Quelle schlau zu machen. Ich kann mir nicht vorstellen, daß beim BSI nur komplette Idioten arbeiten, auch wenn es nach außen nicht gut aussieht. Aber auch jetzt, nach gründlicherer Recherche, wird es nicht besser, das war ein GAU. Wenn das unsere Cyberabwehr ist …

Daß das mit Hackern Schmarrn war, haben sich die „Qualitätsjournalisten“ zuzuschreiben. Die BSI-Pressemitteilung war wohl korrekt, aber manche dürften gedacht haben „bevor wir das mit dem Botnetz erklären, nehmen wir einfach Hacker, das kapiert jeder“. Auf der Seite BSI für Bürger steht es durchaus genauer:

Ein gewaltiges Bot-Netz wurde nun von Forschungseinrichtungen und Strafverfolgungsbehörden analysiert. Dabei fielen den Behörden rund 16 Millionen kompromittierte Benutzerkonten in die Hände. Die E-Mail-Adressen wurden dem BSI übergeben, damit Betroffene informiert werden und erforderliche Schutzmaßnahmen treffen können. Dafür richtete das BSI mit Unterstützung der Deutschen Telekom eine Webseite ein.

Davon gewusst hat das BSI schon länger, wohl über einen Monat. Klar, da war Weihnachten dazwischen, Silvester, alles mögliche, aber dafür, daß die Aufklärung viel zu lange gebraucht hat, war die Aktion immer noch schlecht vorbereitet. Die Extra-Webseite mit der „Unterstützung der Deutschen Telekom“ ist ein schlechter Scherz. Man hätte mit dem Andrang rechnen müssen. Wie kann man das überhaupt vergeigen? Viel hätte der Server doch nicht tun müssen. Eine statische Seite ausliefern und durchschnittlich 20 Byte entgegennehmen und wegschreiben. Das läßt sich wirklich robust bauen, mit Lastverteilung, ohne Datenbank, CMS, speicherintensive nachladbare Module, nicht einmal Bilder sind auszuliefern. Wenigstens sind inzwischen(!) alle Bilder auskommentiert, immerhin sechs Stück, sehr überflüssig Zum Beispiel hier:

<div style="padding-top:20px;padding-bottom:20px;">

<!--<img src="/static/images/vl_powered_by_T.png" />-->

</div>

In diesem speziellen Fall werden die Auskommentierten sogar erleichtert gewesen sein. Nachdem das Hosting nicht einmal bei der Telekom stattfindet, sondern bei Strato(sic!), also dem allseits bekannten preisgünstigen Massenhoster, müssen die T-Spezialisten für die Server zuständig gewesen sein. Oder das „powered by“ war nur eine kleine Verbeugung vom Großaktionär? Sei’s drum.

Eine weitere Analyse des Codes fördert noch mehr überflüssiges zutage: Anstatt zunächst zu überprüfen, welche Internetexplorerversion(!) der Aufrufer verwendet, hätte man vielleicht einfach nur portable, ganz einfache Seiten nehmen sollen.

Wieder ein paar Ressourcen gespart. Das senkt nicht nur den CO2-Ausstoß der Aktion (kein Scherz!), das hilft auch, einen Ansturm zu überleben. Aber das alles erklärt für sich gesehen noch nichts. Wichtig: Es muss doch nur eine Adresse entgegengenommen werden. Die eigentliche Verarbeitung erfolgt zeitversetzt. Das ist dann einfache Stapelverarbeitung. Auch nichts wildes, 16 Millionen Adressen, das sind deutlich unter 500 MB. Piece of Cake, wie der Lateiner sagt … und letztlich macht man das asynchron auf einem anderen Server.

Unverständlich also, wieso das so schmalbrüstig dimensioniert worden ist. Dafür wurde offensichtlich viel Gehirnschmalz in die rechtliche Absicherung gesteckt:

Das BSI hat im Vorfeld auch die Bundesbeauftragte für den Datenschutz und die Informationsfreiheit über dieses Verfahren informiert. Diese hat keine Einwände.

Hand auf’s Herz, stellen Sie sich folgendes vor: ein Räuber bedroht Sie mit der Waffe und der Polizist blättert in den Dienstvorschriften und sichert sich ab, da er mit so einer Situation nicht gerechnet hat? Und das alles, bevor er etwas zu Ihrer Rettung unternimmt?

Die einfachste Lösung, nämlich an alle Emailadressen aus der Liste eine warnende Email zu schicken, wurde verworfen. Die Begründung ist grotesk: Dann hätten ja auch Betrüger solche Mails schreiben können. Nun, was hindert Betrüger jetzt daran, wo alles durch die Medien geistert und die BSI-Server nicht erreichbar sind, eine solche Mail zu schreiben? Dann doch lieber gleich eine signierte Mail schicken – das verhindert Betrug – und die Gelegenheit nutzen, diese Sicherheitstechnik weiten Teilen der Bevölkerung näher zu bringen.

Die Affäre ist nicht auf die leichte Schulter zu nehmen. Habe ich Emailaccount und Passwort von jemandem, kann ich mit guten Aussichten auf allen möglichen Diensten das Passwort ändern. Die Bestätigung kommt ja dann per Mail. Wenn das überhaupt nötig ist, viele Menschen verwenden sowieso immer wieder dasselbe Passwort, vielleicht kommt man da ja dann direkt rein, ohne Umweg über die Mail. Die Bedrohung ist also konkret und kritisch und niemand sollte sich sicher wähnen.

Für solche Fälle gibt es eigentlich das BSI, aber das müsste seine Lehren ziehen: Wichtig wäre beim nächsten Mal eine schnellere Reaktion, aber besser vorbereitet. Das schließt sich gegenseitig nicht aus.

Und Augen auf bei der Partnerwahl.